Sophos Anti Rootkit Portable

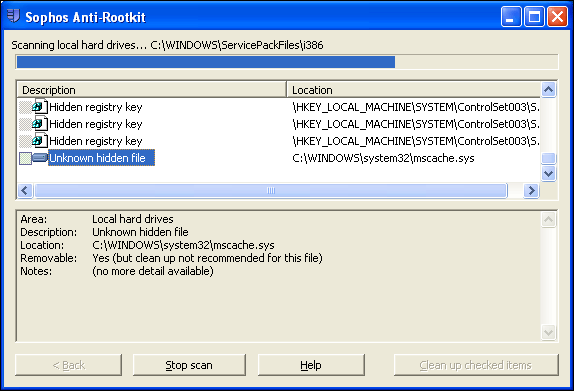

Rootkit Wikipdia. Prononciation de rootkit en anglais amricain. Un rootkit le nom outil de dissimulation dactivit est galement utilis1, ainsi que maliciel furtif 2 et trousse administrateur pirate 3, parfois simplement kit , est un ensemble de techniques mises en uvre par un ou plusieurs logiciels, dont le but est dobtenir et de prenniser un accs gnralement non autoris un ordinateur de la manire la plus furtive possible4,C 1,L 1, la diffrence dautres logiciels malveillants. Le terme peut dsigner la technique de dissimulation ou plus gnralement un ensemble particulier dobjets informatiques mettant en uvre cette technique. Leur furtivit est assure par plusieurs mcanismes de dissimulation voir infra effacement de traces, masquage de lactivit et des communications, etc. Un rootkit peut sinstaller dans un autre logiciel, une bibliothque ou dans le noyau dun systme dexploitation. Free encryption and security software. Anonymous Web Surfing A1 Anonymous Proxy Free anonymous Websurfing. Anonymouse. La charge utile est la partie active du rootkit et de tout programme malveillant en gnral, dont le rle est daccomplir la ou les tches assignes. Free Sophos AntiRootkit Scans, Detects and Removes Rootkits Hidden On Your Computer Using Advanced Rootkit Detection Techology. Continues from Part 11. Please use this thread to discuss antivirus, antispyware and firewall software. If you are having issues with certain software, a new. Sophos Anti Rootkit Portable AirA lot of antirootkit programs are available but most of them are very advanced and require an experienced and technical minded user who is familiar with computers. Antes de fazer o download, faa uma busca no Google para que serve e como uslo, Connect Trojan no se responsabiliza por possveis danos ao seu computador. Feet Movie'>100 Feet Movie. Certains peuvent modifier lhyperviseur fonctionnant en dessous des systmes ou le micrologiciel intgr dans un matriel. La plupart des rootkits servent installer des logiciels malveillants sur les machines o laccs est obtenu. Certains fournisseurs de matriels informatiques, tel Sony, les utilisent pour sassurer du respect des conditions dutilisation de leurs produits par leurs clients. Certains kits ne jouent pas sur la discrtion mais sur le fait quenlever le kit serait une opration ardueL 2. Pour l attaquant , lutilit dun rootkit est soit de mettre disposition des ressources systme temps processeur, connexions rseaux, etc. L 2. Ils sont gnralement classs parmi les logiciels malveillants, mais pas toujoursL 1 ils peuvent utiliser des techniques virales pour se transmettre par exemple, en utilisant un virus ou un cheval de Troie5. Il existe des outils de dtection et des mthodes de protection pour les contrer mais elles ne sont pas totalement efficaces. En 1. 98. 9 sont apparus des programmes manipulant les logs systme un log est un journal des oprations , sorte de livre de bord o sont enregistres les informations concernant ltat et lactivit dun ordinateur pour cacher leur prsence. Dautres programmes permettaient de se dissimuler en manipulant les outils servant vrifier les informations sur les utilisateurs, telles que les commandeswho, w, ou last6, et ainsi tre invisibles pour les administrateurs des machines. Les premiers rootkits sont apparus en 1. Sophos Anti Rootkit Portable Washing' title='Sophos Anti Rootkit Portable Washing' /> Sophos Anti Rootkit Portable HotLinux et Sun. OS6,C 1 en 1. Windows, avec le clbre Back Orifice voir infra et en 2. Mac OS X, Weapon. X7. Les analyses et les recherches sur les rootkits ont commenc partir de 1. Phrack dun cheval de Troie dtournant une partie du noyau Linux le LKM, qui permet dajouter des modules au noyau pendant son fonctionnementC 1 et ouvrant la porte aux techniques des rootkits actuels. Depuis, de nombreuses recherches et analyses ont t conduites Phrack et plusieurs autres sites Web8 publient rgulirement des travaux sur les rootkits. Certains projets se sont spcialiss dans ce domaine, comme chkrootkit dbut en 1. Linux, BSD Free. BSD, Open. BSD, Solaris et HP UX. La mise au jour de rootkits passe par leur publication ou se fait grce aux honeypots, des machines sciemment vulnrables utilises par les professionnels de la scurit pour analyser le mode opratoire dun attaquant. Pga Tour 2006 No Cd Crack. Les rsultats obtenus sont rgulirement voqus lors de confrences sur la scurit, comme la confrence Black Hat. Certains rootkits peuvent tre lgitimes, pour permettre aux administrateurs de reprendre le contrle dune machine dfaillante, pour suivre un ordinateur vol9, ou dans certains outils comme des mulateurs de disque DAEMON Tools, Alcohol 1. Mais le terme a perdu ce sens historique et voque essentiellement des outils finalit malveillante. La premire phase daction dun rootkit sert gnralement trouver un hte vulnrable par balayage dun ensemble dadresses IP ou grce une base de donnes dIP vulnrablesC 2. Ltape suivante consiste chercher obtenir un accs au systme, sans forcment que celui ci soit un accs privilgi ou en mode administrateur. Il existe trois manires de contaminer un systme, en suivant les techniques habituelles des programmes malveillants. Il est possible de mettre en uvre un exploit, cest dire profiter dune vulnrabilit de scurit connue ou non, nimporte quel niveau du systme application, systme dexploitation, BIOS, etc. Cette mise en uvre peut tre le fait dun virus, mais elle rsulte aussi, souvent, de botnets qui ralisent des scans de machines afin didentifier et dexploiter les failles utiles lattaque. Mme sil nest pas un virus proprement parler, un rootkit peut utiliser des techniques virales pour se transmettre, notamment via un cheval de Troie. Un virus peut avoir pour objet de rpandre des rootkits sur les machines infectes. A contrario, un virus peut aussi utiliser les techniques utilises par des rootkits pour parfaire sa dissimulation1. Enfin, lattaque par force brute permet daccder au systme, en profitant de la faiblesse des mots de passe mis en uvre par certains utilisateurs. Des outils, nomms autorooters , runissent ces oprations de scan et dexploit en une seule opration, ce qui peut faciliter la tche de script kiddiesC 3 en laissant toutefois bon nombre de traces sur le rseau. Une fois la contamination effectue et laccs obtenu, la phase suivante consiste installer, au moyen de son script dinstallation, les objets et outils ncessaires au rootkitC 2 cest dire les objets programmes, bibliothques permettant la mise en place de la charge utile du rootkit, sils nont pas pu tre installs durant la phase de contamination, ainsi que les outils et les modifications ncessaires la dissimulationL 3. Lopration consiste en louverture de portes drobes, afin de permettre le contrle des machines pc, serveurs, etc., et, dy installer la charge utile. Le tout, afin de prenniser laccs au systme4,1. Le rootkit cherche dissimuler son activit pour minimiser le risque quon le dcouvre, afin de profiter le plus longtemps possible de laccs frauduleux, mais aussi pour rendre sa dsinstallation difficileL 2. Il va notamment dissimuler ses propres fichiers, les autres fichiers utiliss par lattaquant, les processus quil excute et les connexions quil va ouvrirC 4. Cette facult de dissimulation le diffrencie des virus, qui cherchent principalement se rpandre, bien que ces deux fonctions soient parfois jumeles pour une efficacit suprieure. Plusieurs mthodes de dissimulation peuvent tre combines. La dissimulation de processus informatiques ou de fichiers permet de cacher lactivit du rootkit. Sous Windows, cela peut tre ralis en modifiant certaines cls de la base de registre sous systmes Unix lattaquant peut remplacer la commande ls pour quelle naffiche pas certains dossiersC 5. Une fois en place, le rootkit peut supprimer ses propres fichiers dinstallation pour viter quil ne soit reconnu par une recherche de fichiersC 2. Sophos Virus Removal Tool Download. Since all computers are connected to the Internet one way or the other, it is easier for malware to spread surreptitiously, security software being the only line of defense against them. Sophos Virus Removal Tool is a solution, specialized in identifying and removing rootkits. A special type of malware, rootkits get installed on computers and act as legitimate programs, emulating the behavior of a valid application while in fact affecting the functionality of others. Finds and removes malware, including rootkits. Sophos Virus Removal Tool is an application that, via a nicely structured interface, enables users to choose the computer areas they want to scan although it is recommended to scan all the available regions, the process will take more time to complete, so it depends on how urgent the matter is. On the other hand, the application can run in the background, so the PC can be used for other tasks. In order to ensure transparency, the app displays in real time the paths of all the files it scans, retaining the ones that are suspicious and giving additional details about them such as file description and whether it is advisable to remove them. Second layer of defense against malware. Once the scan is complete, depending on the output, the user can either be relieved that the PC is rootkit free, or, in case malware was detected, choose the best course of action for each file. The program already mentions if a certain should not be erased since it might cause PC issues, but in the end, it is up to the user to make the choice. The main reason why it is preferable to resort to a dedicated application for finding and removing rootkits is that manually erasing registry entries might result in computer instability and decreased performance, whereas Sophos Virus Removal Tool is developed in such a way so as to protect the integrity of the PC.

Sophos Anti Rootkit Portable HotLinux et Sun. OS6,C 1 en 1. Windows, avec le clbre Back Orifice voir infra et en 2. Mac OS X, Weapon. X7. Les analyses et les recherches sur les rootkits ont commenc partir de 1. Phrack dun cheval de Troie dtournant une partie du noyau Linux le LKM, qui permet dajouter des modules au noyau pendant son fonctionnementC 1 et ouvrant la porte aux techniques des rootkits actuels. Depuis, de nombreuses recherches et analyses ont t conduites Phrack et plusieurs autres sites Web8 publient rgulirement des travaux sur les rootkits. Certains projets se sont spcialiss dans ce domaine, comme chkrootkit dbut en 1. Linux, BSD Free. BSD, Open. BSD, Solaris et HP UX. La mise au jour de rootkits passe par leur publication ou se fait grce aux honeypots, des machines sciemment vulnrables utilises par les professionnels de la scurit pour analyser le mode opratoire dun attaquant. Pga Tour 2006 No Cd Crack. Les rsultats obtenus sont rgulirement voqus lors de confrences sur la scurit, comme la confrence Black Hat. Certains rootkits peuvent tre lgitimes, pour permettre aux administrateurs de reprendre le contrle dune machine dfaillante, pour suivre un ordinateur vol9, ou dans certains outils comme des mulateurs de disque DAEMON Tools, Alcohol 1. Mais le terme a perdu ce sens historique et voque essentiellement des outils finalit malveillante. La premire phase daction dun rootkit sert gnralement trouver un hte vulnrable par balayage dun ensemble dadresses IP ou grce une base de donnes dIP vulnrablesC 2. Ltape suivante consiste chercher obtenir un accs au systme, sans forcment que celui ci soit un accs privilgi ou en mode administrateur. Il existe trois manires de contaminer un systme, en suivant les techniques habituelles des programmes malveillants. Il est possible de mettre en uvre un exploit, cest dire profiter dune vulnrabilit de scurit connue ou non, nimporte quel niveau du systme application, systme dexploitation, BIOS, etc. Cette mise en uvre peut tre le fait dun virus, mais elle rsulte aussi, souvent, de botnets qui ralisent des scans de machines afin didentifier et dexploiter les failles utiles lattaque. Mme sil nest pas un virus proprement parler, un rootkit peut utiliser des techniques virales pour se transmettre, notamment via un cheval de Troie. Un virus peut avoir pour objet de rpandre des rootkits sur les machines infectes. A contrario, un virus peut aussi utiliser les techniques utilises par des rootkits pour parfaire sa dissimulation1. Enfin, lattaque par force brute permet daccder au systme, en profitant de la faiblesse des mots de passe mis en uvre par certains utilisateurs. Des outils, nomms autorooters , runissent ces oprations de scan et dexploit en une seule opration, ce qui peut faciliter la tche de script kiddiesC 3 en laissant toutefois bon nombre de traces sur le rseau. Une fois la contamination effectue et laccs obtenu, la phase suivante consiste installer, au moyen de son script dinstallation, les objets et outils ncessaires au rootkitC 2 cest dire les objets programmes, bibliothques permettant la mise en place de la charge utile du rootkit, sils nont pas pu tre installs durant la phase de contamination, ainsi que les outils et les modifications ncessaires la dissimulationL 3. Lopration consiste en louverture de portes drobes, afin de permettre le contrle des machines pc, serveurs, etc., et, dy installer la charge utile. Le tout, afin de prenniser laccs au systme4,1. Le rootkit cherche dissimuler son activit pour minimiser le risque quon le dcouvre, afin de profiter le plus longtemps possible de laccs frauduleux, mais aussi pour rendre sa dsinstallation difficileL 2. Il va notamment dissimuler ses propres fichiers, les autres fichiers utiliss par lattaquant, les processus quil excute et les connexions quil va ouvrirC 4. Cette facult de dissimulation le diffrencie des virus, qui cherchent principalement se rpandre, bien que ces deux fonctions soient parfois jumeles pour une efficacit suprieure. Plusieurs mthodes de dissimulation peuvent tre combines. La dissimulation de processus informatiques ou de fichiers permet de cacher lactivit du rootkit. Sous Windows, cela peut tre ralis en modifiant certaines cls de la base de registre sous systmes Unix lattaquant peut remplacer la commande ls pour quelle naffiche pas certains dossiersC 5. Une fois en place, le rootkit peut supprimer ses propres fichiers dinstallation pour viter quil ne soit reconnu par une recherche de fichiersC 2. Sophos Virus Removal Tool Download. Since all computers are connected to the Internet one way or the other, it is easier for malware to spread surreptitiously, security software being the only line of defense against them. Sophos Virus Removal Tool is a solution, specialized in identifying and removing rootkits. A special type of malware, rootkits get installed on computers and act as legitimate programs, emulating the behavior of a valid application while in fact affecting the functionality of others. Finds and removes malware, including rootkits. Sophos Virus Removal Tool is an application that, via a nicely structured interface, enables users to choose the computer areas they want to scan although it is recommended to scan all the available regions, the process will take more time to complete, so it depends on how urgent the matter is. On the other hand, the application can run in the background, so the PC can be used for other tasks. In order to ensure transparency, the app displays in real time the paths of all the files it scans, retaining the ones that are suspicious and giving additional details about them such as file description and whether it is advisable to remove them. Second layer of defense against malware. Once the scan is complete, depending on the output, the user can either be relieved that the PC is rootkit free, or, in case malware was detected, choose the best course of action for each file. The program already mentions if a certain should not be erased since it might cause PC issues, but in the end, it is up to the user to make the choice. The main reason why it is preferable to resort to a dedicated application for finding and removing rootkits is that manually erasing registry entries might result in computer instability and decreased performance, whereas Sophos Virus Removal Tool is developed in such a way so as to protect the integrity of the PC.